AKTUELLES VERFAHREN ZUM AUSLESEN DER SWITCH-KEYS

Wer amsPLUS nutzen sollte, hat bereits alles Nötige (den Lockpick RCM Payload) im Gepäck.

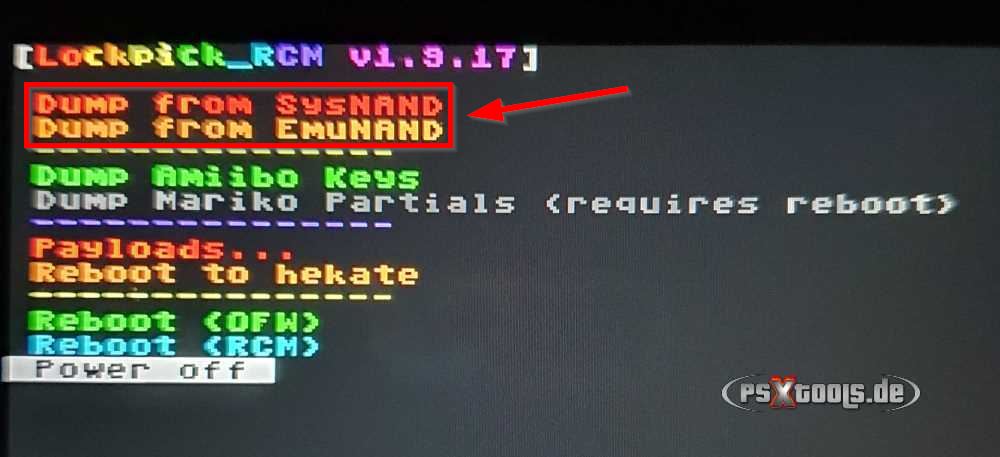

Sende den Lockpick RCM Payload an deine Switch (Nutzer der oben genannten CFW Kompilation, können Lockpick_RCM aus ihrem Setting heraus ausführen, entweder über Hekate oder über Studious Pancake) und wähle zunächst aus, ob die Keys aus dem SysNAND oder EmuNAND ausgelesen werden sollen (Navigiere mit Vol+/-) und bestätige durch kurzes Drücken des Powerbuttons.

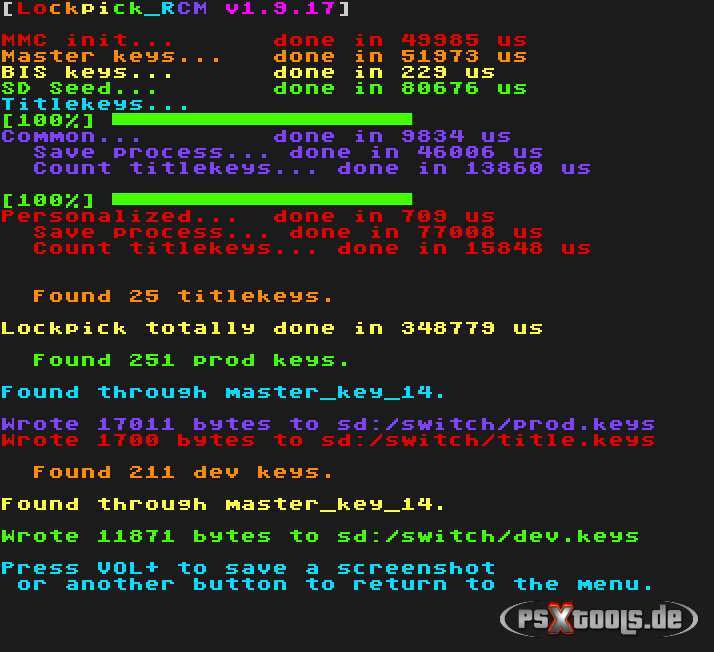

Deine Keys werden im Ordner switch als prod.keys und dev.keys, sowie ggfs. title.keys (wenn bereits Titel installiert worden sind) ausgegeben. Die wichtigen Keys sind jedoch die prod.keys!

Nun durch erneutes Drücken von Vol+ oder Vol- erneut zum Hauptmenü zurückkehren und das Tool wieder beenden.

Über die Option Reboot to hekate wird wieder zu Hekate rebootet.

Der Lockpick RCM Payload

Lockpick RCM ist ein Fusée-Gelée-Payload für die Switch, der encryption keys für die Verwendung in Switch-Dateibearbeitungssoftware wie hactool, hactoolnet / LibHac, ChoiDujour usw. ableitet, ohne Horizon OS zu starten.

Aufgrund von Änderungen durch Firmware 7.0.0 kann Lockpick als Homebrew-Tool die neuesten Schlüssel nicht mehr ableiten. In der Bootzeitumgebung gibt es jedoch weniger Einschränkungen. Aus diesem Grund wurde diese RCM Payload Variante entwickelt. Mittlerweile ist es sogar möglich, die Keys aus einem emuNand auszulesen.

Lockpick RCM am 09.12.2025 auf Version 1.9.17 aktualisiert!

Windows Tool zum Senden von RCM Payloads:

TegraRcmGUI Version 2.6

Android Tool zum Senden von RCM Payloads

Rekado 5.4

Support gibt es hier -> [Support] Tutorial Switch Keys auslesen

System Software Infos

| System Firmware | Anzahl verbrannter Fuses (Verkauf) | Anzahl verbrannter Fuses (Entwickler) | GC Firmware Update | Masterkey Revision |

| 1.0.0 | 1 | 0 | Version 1 | 0 |

| 2.0.0 - 2.3.0 | 2 | 0 | 0 | 0 |

| 3.0.0 | 3 | 1 | 0 | 1 |

| 3.0.1 - 3.0.2 | 4 | 1 | 0 | 2 |

| 4.0.0 - 4.1.0 | 5 | 1 | Version 3 | 3 |

| 5.0.0 - 5.1.0 | 6 | 1 | 0 | 4 |

| 6.0.0 - 6.1.0 | 7 | 1 | 0 | 5 |

| 6.2.0 | 8 | 1 | 0 | 6 |

| 7.0.0 - 8.0.1 | 9 | 1 | 0 | 7 |

| 8.1.0 | 10 | 1 | 0 | 8 |

| 9.0.0 - 9.0.1 | 11 | 1 | Version 7 | 9 |

| 9.1.0 - 9.2.0 | 12 | 1 | 0 | 0a (10) |

| 10.0.0 - 10.2.0 | 13 | 1 | 0 | 0a (10) |

| 11.0.0 - 11.0.1 | 14 | 1 | Version 15 | 0a (10) |

| 12.0.0 - 12.0.1 | 14 | 0 | Version 31 | 0a (10) |

| 12.0.2 - 12.0.3 | 15 | 1 | 0 | 0a (10) |

| 12.1.0 | 15 | 0 | 0 | 0b (11) |

| 13.0.0 - 13.2.0 | 15 | 0 | 0 | 0c (12) |

| 13.2.1 | 16 | 1 | 0 | 0c (12) |

| 14.0.0 - 14.1.2 | 16 | 0 | 0 | 0d (13) |

| 15.0.0 - 15.0.1 | 17 | 1 | 0 | 0e (14) |

| 16.0.0 - 16.1.0 | 18 | 1 | 0 | 0f (15) |

| 17.0.0 - 17.0.1 | 19 | 1 | 0 | 10 (16) |

| 18.0.0 - 18.1.0 | 19 | 0 | 0 | 11 (17) |

| 19.0.0 - 19.0.1 | 20 | 1 | 0 | 12 (18) |

| 20.0.0 - 20.5.0 | 21 | 1 | 0 | 13 (19) |

| 21.0.0 - 21.2.0 | 22 | 1 | 0 | 14 (20) |